Если вам нужно из Windows просканировать порты компьютеров и устройств в локальной сети или в Интернете, то одним из лучших вариантов является связка Nmap и Zenmap (графический интерфейс для Nmap).

Nmap имеет большое количество опций сканирования, а графический интерфейс Zenmap делает использование программы крайне простым.

Возможности Nmap включают:

Чтобы скачать программу для сканирования портов перейдите на страницу загрузки Nmap: https://nmap.org/download.html. Найдите там ссылку на .exe файл. Увидеть все доступные для загрузки файлы можно здесь: https://nmap.org/dist/

Запустите скаченный установщик Nmap, кроме основной программы он также установит несколько компонентов, которые необходимы для работы Nmap в Windows.

Когда всё будет готово, на рабочем столе появится ярлык программы:

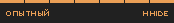

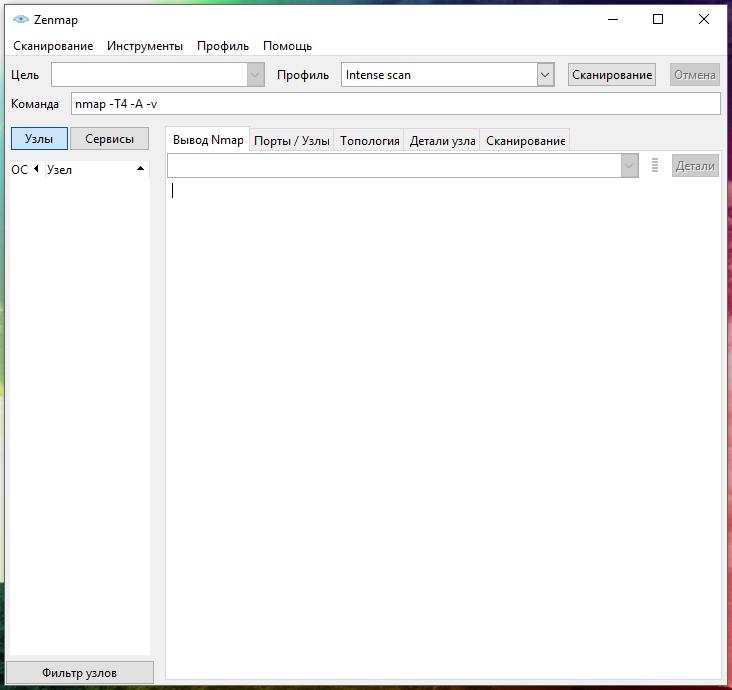

Основное окно программы выглядит так:

В поле Цель нужно указать адрес сайта (URL), IP или диапазон IP адресов для сканирования.

В поле Профиль из выпадающего списка нужно выбрать желаемый профиль.

Как указать Цель в Zenmap (Nmap)

Адреса сайтов следует указывать без протокола, например:

IP адреса можно указывать по-одному, например, 192.168.0.1; используя адресацию CIDR, например, 192.168.0.1/24; а также указывая диапазоны в одном или нескольких октетах, например, 192.168.0.1-100, или 192.160-170.50-100.1

Что означают Профили в Zenmap

Профили в главном окне Zenmap – это набор опций типичных сканирований. Рассмотрим все профили Zenmap.

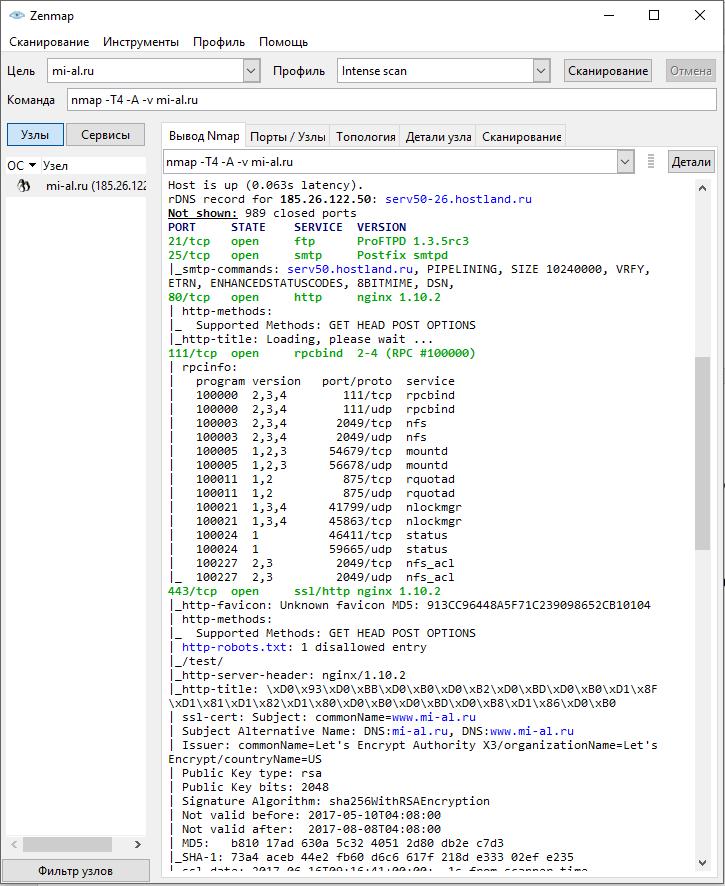

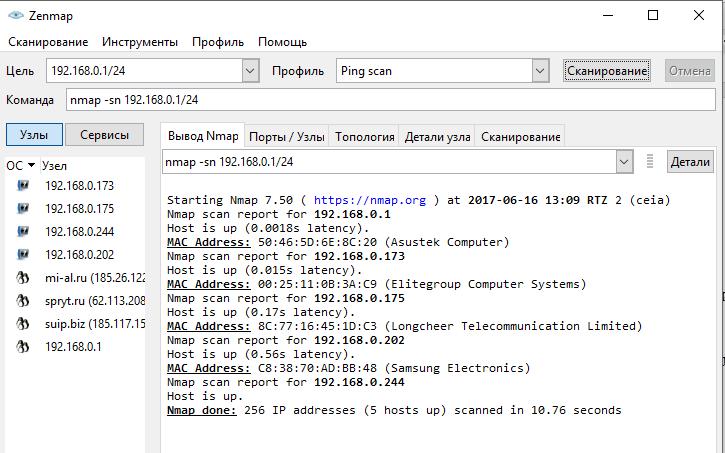

Например, если я хочу узнать, какие узлы подсети пингуются, то я выбираю профиль Ping scan.

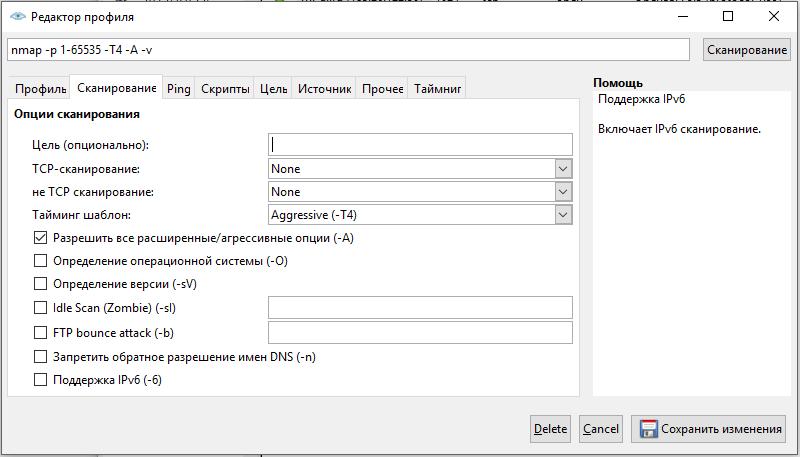

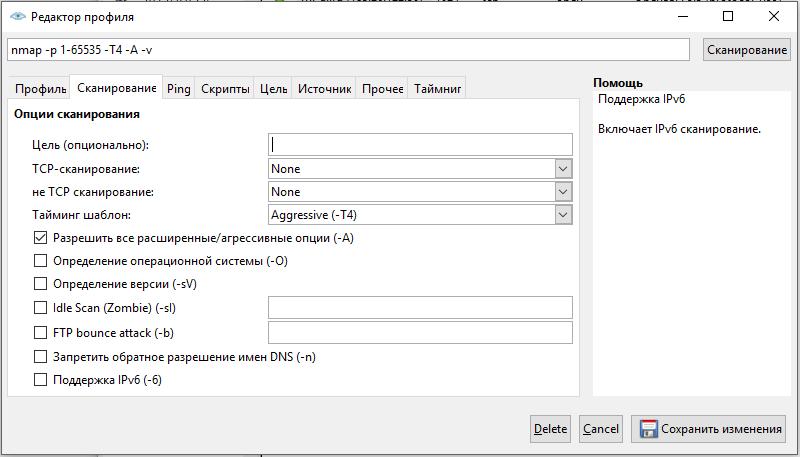

С помощью удобного редактора профиля вы можете редактировать и создавать новые профили.

Хотя использование редактора профиля содержит описание выполняемых действий и, следовательно, не требует знания опций Nmap, для более глубокого понимания программы вы можете познакомиться с описанием всех опций Nmap на странице https://kali.tools/?p=1317

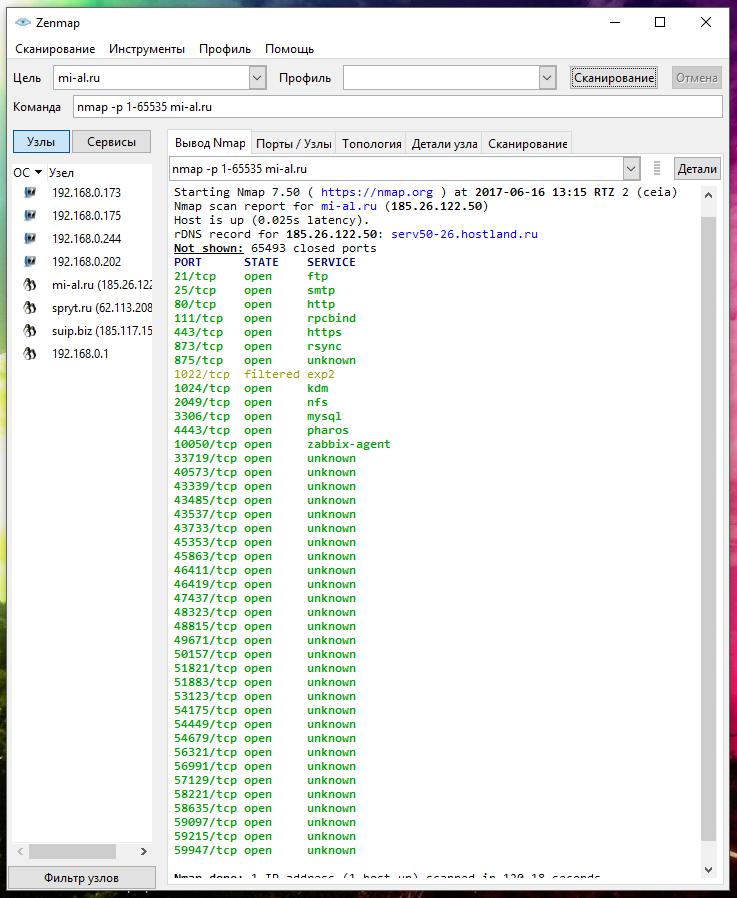

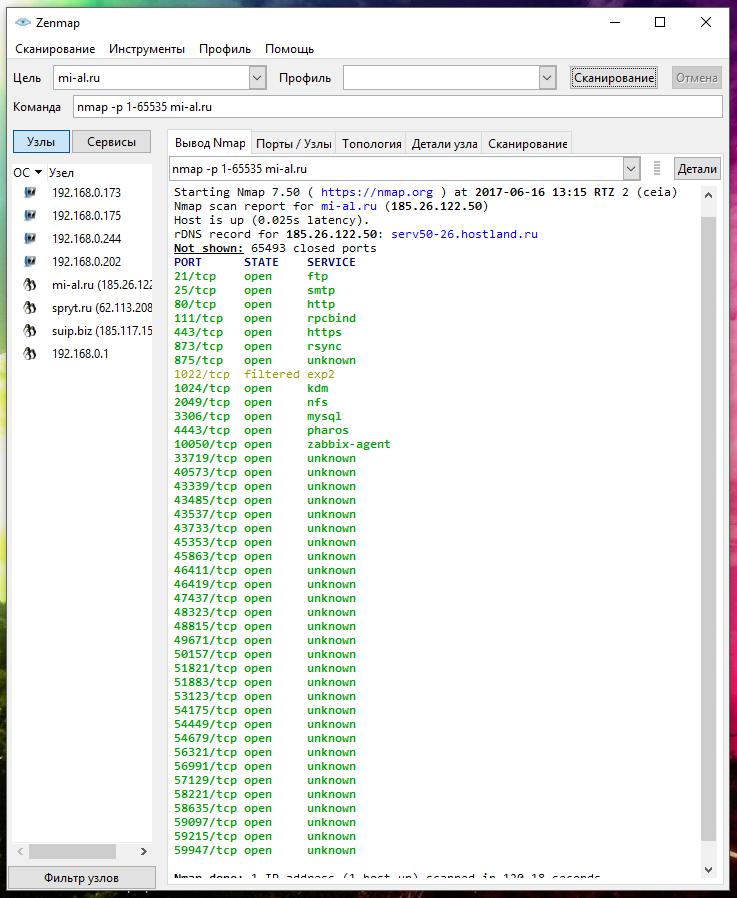

Если вы хотите просканировать все TCP порты, то укажите цель и в качестве команды введите nmap -p 1-65535

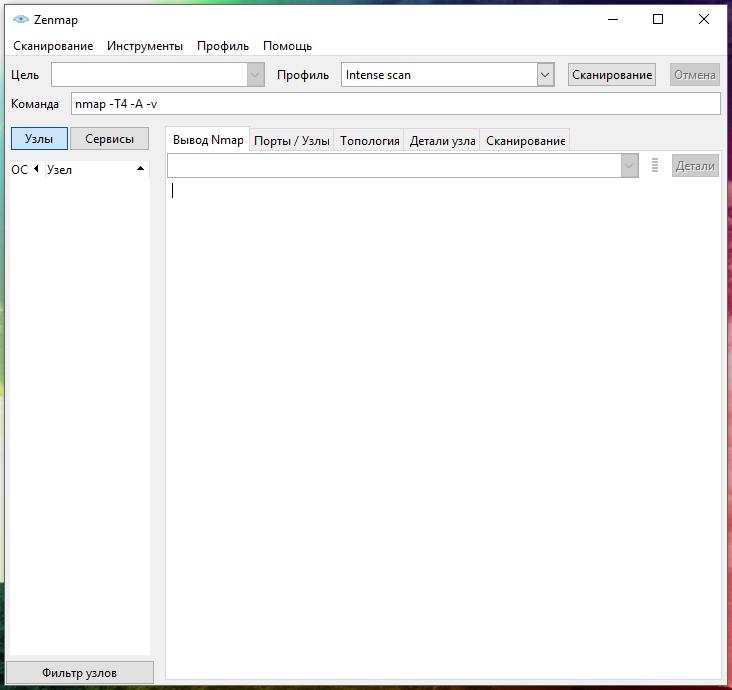

Результаты сканирования

Результаты, полученные при последнем сканировании видны во вкладке Вывод Nmap. В левой части вы можете переключаться между Узлами и Сервисами. При клике на определённый узел, вы увидите предыдущие результаты сканирования. При клике на сервис, вы увидите узлы, на которых данных сервис был обнаружен:

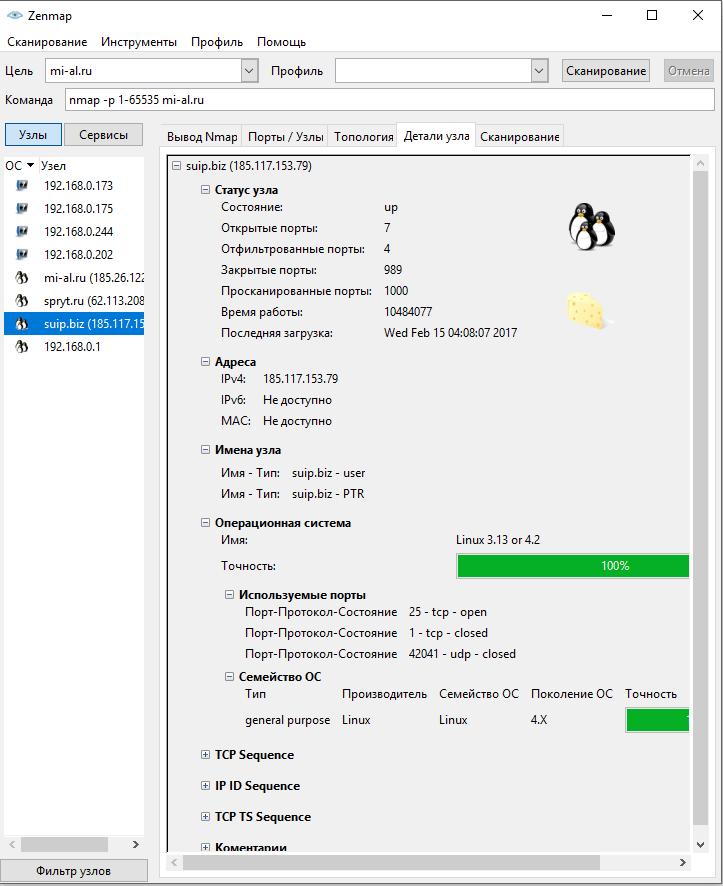

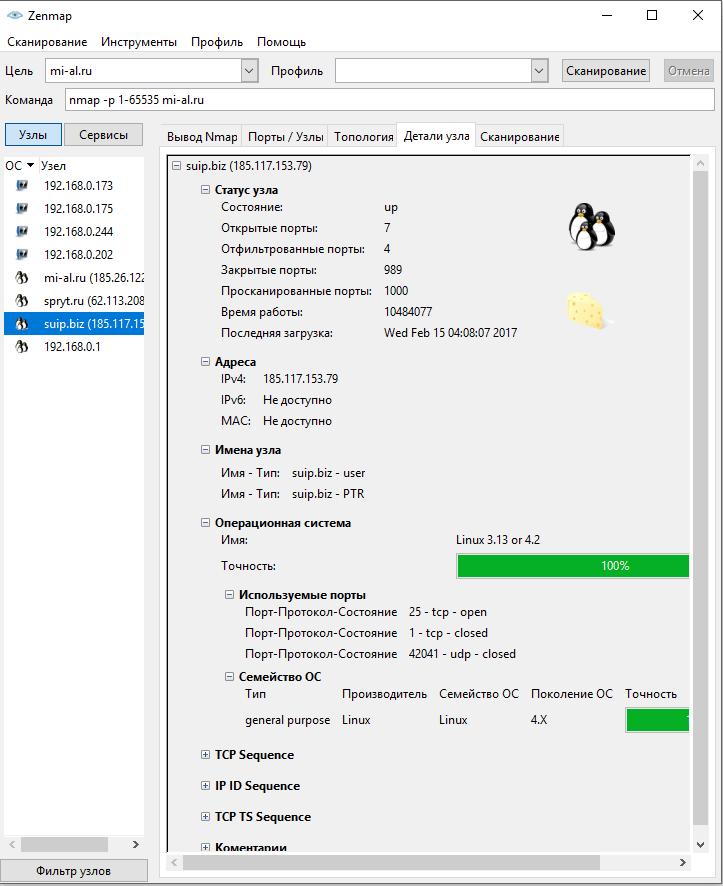

Для просмотра обобщённой информации по узлу, кликните на него и выберите вкладку Детали узла:

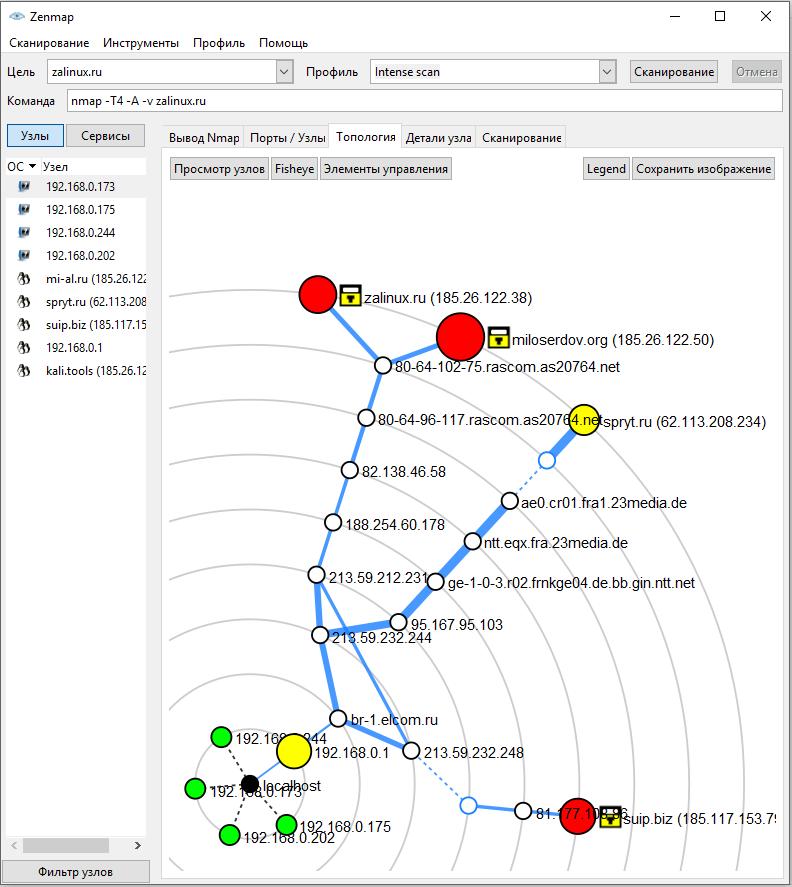

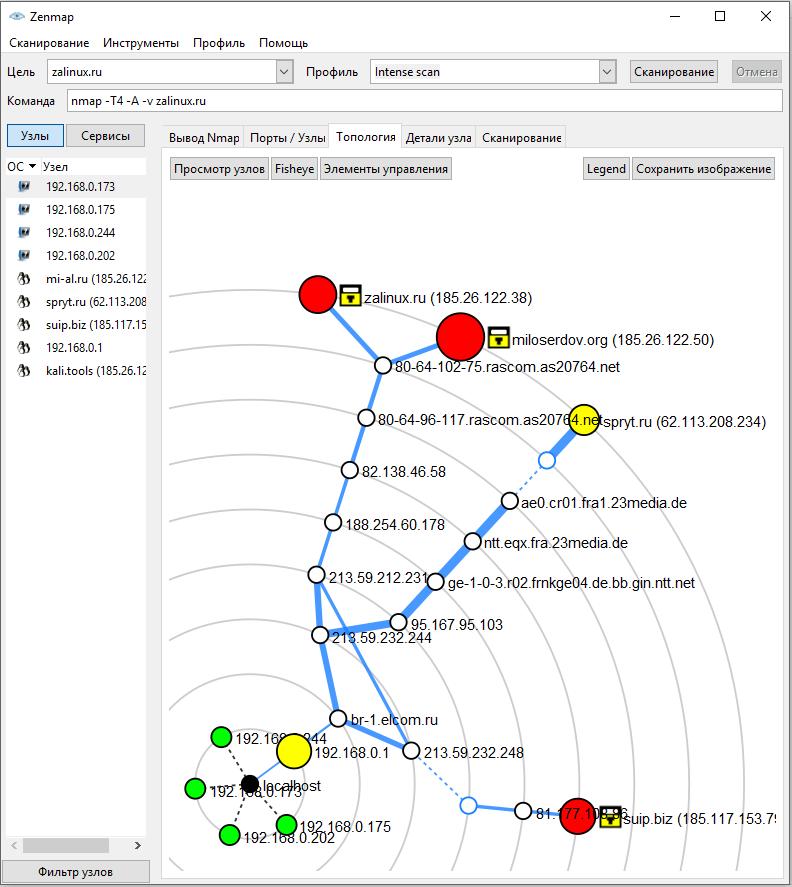

Во вкладке Топология вы увидите информацию о связях между просканированными/обнаруженными узлами:

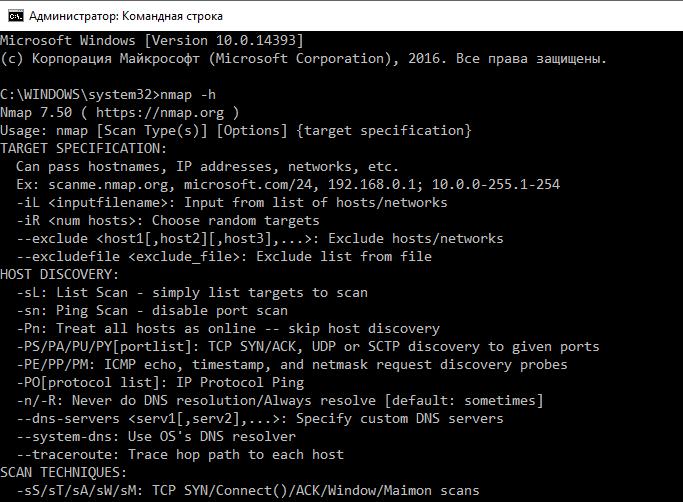

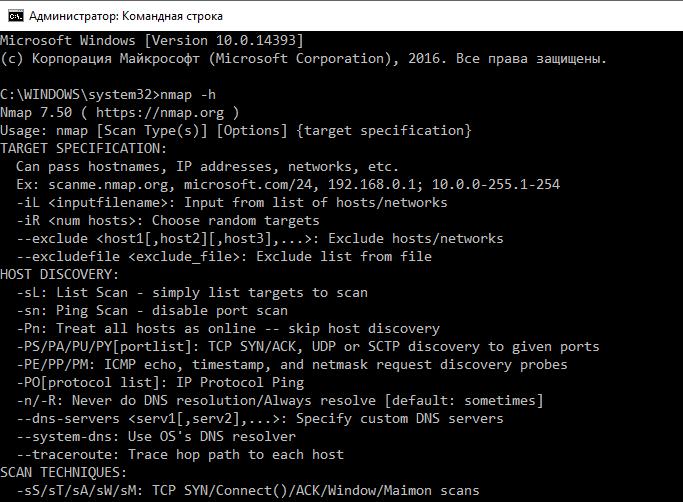

Использование Nmap на Windows в командной строке

Если вам нужна консольная версия Nmap, то вы можете использовать её на Windows точно также, как и на Linux. При установке Nmap добавляет в переменные окружения путь до исполнимого файла Nmap, поэтому в командной строке вам достаточно указать имя программы:

Если вы не использовали установщик, а скачали zip-архив, то в нём отсутствует графический интерфейс. Также вам самостоятельно нужно установить Npcap и Microsoft Visual C++ Redistributable Package.

Заключение

Программа Nmap позволяет из Windows проводить сканирование компьютеров и других устройств на наличие открытых портов. Также она способна определять запущенные на удалённом хосте службы, их версию.

Графический интерфейс позволяет упростить использование программы, но для получения навыков по различным техникам сканирования рекомендуется ознакомиться со всеми опциями программы.

Кроме своих основных функций – сканирование портов и определение версий установленного ПО – скрипты Nmap позволяют выполнять различные другие задачи, в том числе проверять на наличие уязвимостей, слабые пароли, выполнять сбор информации.

Nmap имеет большое количество опций сканирования, а графический интерфейс Zenmap делает использование программы крайне простым.

Возможности Nmap включают:

- сканирование портов

- определение операционной системы удалённого хоста

- определение служб, программного обеспечения и их версий на удалённом хосте

Чтобы скачать программу для сканирования портов перейдите на страницу загрузки Nmap: https://nmap.org/download.html. Найдите там ссылку на .exe файл. Увидеть все доступные для загрузки файлы можно здесь: https://nmap.org/dist/

Запустите скаченный установщик Nmap, кроме основной программы он также установит несколько компонентов, которые необходимы для работы Nmap в Windows.

Когда всё будет готово, на рабочем столе появится ярлык программы:

Основное окно программы выглядит так:

В поле Цель нужно указать адрес сайта (URL), IP или диапазон IP адресов для сканирования.

В поле Профиль из выпадающего списка нужно выбрать желаемый профиль.

Как указать Цель в Zenmap (Nmap)

Адреса сайтов следует указывать без протокола, например:

- mi-al.ru

- suip.biz

IP адреса можно указывать по-одному, например, 192.168.0.1; используя адресацию CIDR, например, 192.168.0.1/24; а также указывая диапазоны в одном или нескольких октетах, например, 192.168.0.1-100, или 192.160-170.50-100.1

Что означают Профили в Zenmap

Профили в главном окне Zenmap – это набор опций типичных сканирований. Рассмотрим все профили Zenmap.

- Intense scan (Интенсивное сканирование)

- Intense scan plus UDP (Интенсивное сканирование плюс UDP)

- Intense scan, all TCP ports (Интенсивное сканирование, все TCP порты)

- Intense scan, no ping (Интенсивное сканирование без пинга)

- Ping scan (Пинг)

- Quick scan (Быстрое сканирование)

- Quick scan plus (Быстрое сканирование плюс)

- Quick traceroute (Быстрая трассировка)

- Regular scan (Обычное сканирование)

- Slow comprehensive scan (Медленное всестороннее сканирование)

Например, если я хочу узнать, какие узлы подсети пингуются, то я выбираю профиль Ping scan.

С помощью удобного редактора профиля вы можете редактировать и создавать новые профили.

Хотя использование редактора профиля содержит описание выполняемых действий и, следовательно, не требует знания опций Nmap, для более глубокого понимания программы вы можете познакомиться с описанием всех опций Nmap на странице https://kali.tools/?p=1317

Если вы хотите просканировать все TCP порты, то укажите цель и в качестве команды введите nmap -p 1-65535

Результаты сканирования

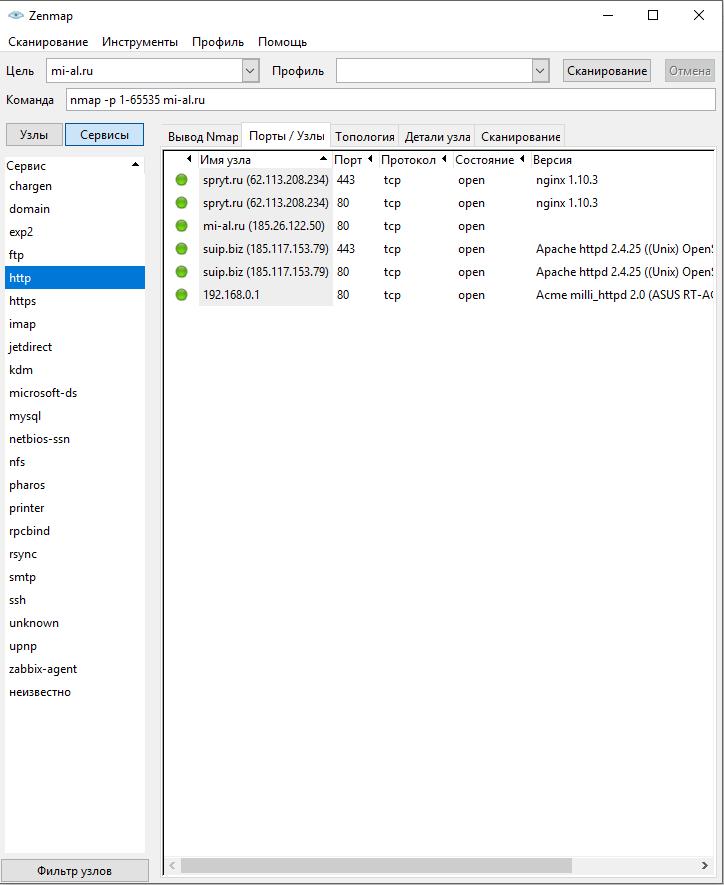

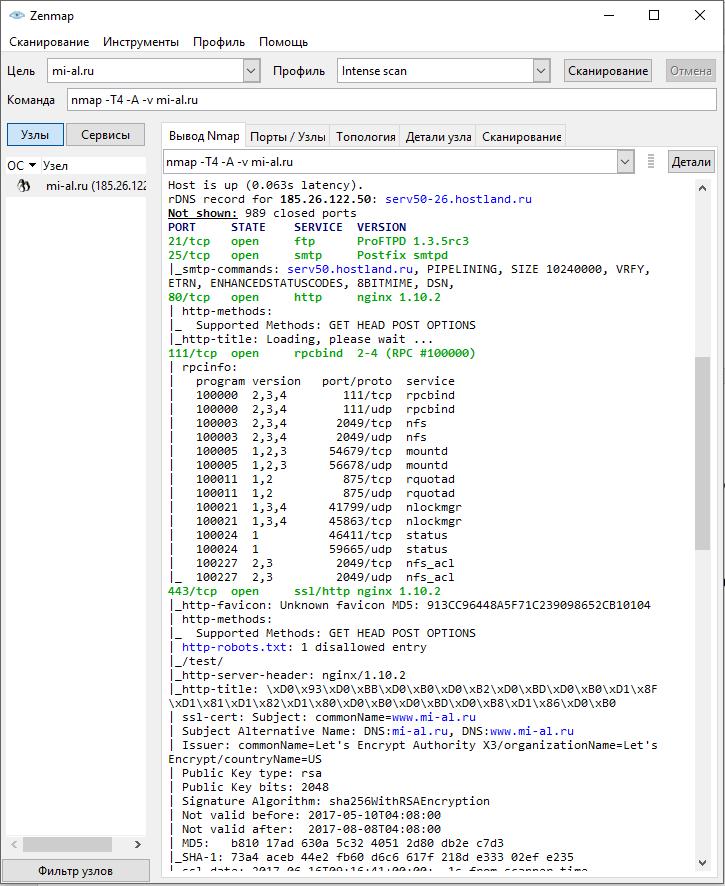

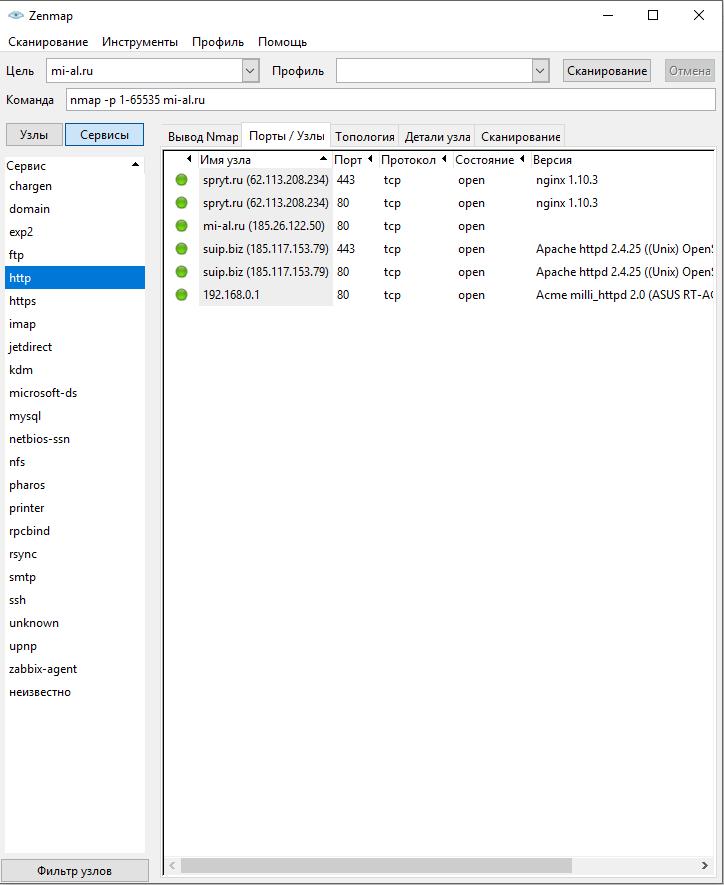

Результаты, полученные при последнем сканировании видны во вкладке Вывод Nmap. В левой части вы можете переключаться между Узлами и Сервисами. При клике на определённый узел, вы увидите предыдущие результаты сканирования. При клике на сервис, вы увидите узлы, на которых данных сервис был обнаружен:

Для просмотра обобщённой информации по узлу, кликните на него и выберите вкладку Детали узла:

Во вкладке Топология вы увидите информацию о связях между просканированными/обнаруженными узлами:

Использование Nmap на Windows в командной строке

Если вам нужна консольная версия Nmap, то вы можете использовать её на Windows точно также, как и на Linux. При установке Nmap добавляет в переменные окружения путь до исполнимого файла Nmap, поэтому в командной строке вам достаточно указать имя программы:

Код:

nmap -h

Если вы не использовали установщик, а скачали zip-архив, то в нём отсутствует графический интерфейс. Также вам самостоятельно нужно установить Npcap и Microsoft Visual C++ Redistributable Package.

Заключение

Программа Nmap позволяет из Windows проводить сканирование компьютеров и других устройств на наличие открытых портов. Также она способна определять запущенные на удалённом хосте службы, их версию.

Графический интерфейс позволяет упростить использование программы, но для получения навыков по различным техникам сканирования рекомендуется ознакомиться со всеми опциями программы.

Кроме своих основных функций – сканирование портов и определение версий установленного ПО – скрипты Nmap позволяют выполнять различные другие задачи, в том числе проверять на наличие уязвимостей, слабые пароли, выполнять сбор информации.